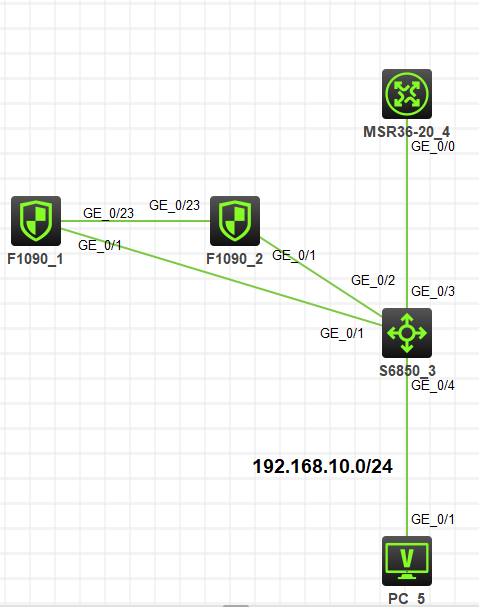

组网说明:防火墙双机旁挂在核心交换机,PC网关在核心交换机上, 核心交换机通过三层逻辑接口与防火墙互通,建立OSPF邻居关系,核心交换机通过VRF区分Internet和业务侧, Internet侧不希望接收任何私网路由。PC可以正常访问公网。

防火墙主要配置:

# sysname FW-A # track 1 interface GigabitEthernet1/0/1 //监控接口 # ospf 100 router-id 1.1.1.1 //配置与Internet侧连接的OSPF邻居关系 import-route direct type 1 route-policy SNAT //引入SNAT地址池,发布给Internet area 0.0.0.0 network 10.0.100.0 0.0.0.3 # ospf 101 router-id 11.11.11.11 //配置与业务侧建立OSPF邻居关系 default-route-advertise area 0.0.0.0 network 10.0.101.0 0.0.0.3 # nat address-group 0 name SNAT //配置地址池 address 100.1.1.0 100.1.1.255 # nat remote-backup port-alloc primary //配置双活防火墙场景下NAT端口资源分配 # interface GigabitEthernet1/0/1.100 ip address 10.0.100.2 255.255.255.252 ospf network-type p2p nat outbound 2000 address-group name SNAT vlan-type dot1q vid 100 # interface GigabitEthernet1/0/1.101 ip address 10.0.101.2 255.255.255.252 ospf network-type p2p vlan-type dot1q vid 101 # interface GigabitEthernet1/0/23 port link-mode route combo enable copper ip address 1.1.1.1 255.255.255.252 # route-policy SNAT permit node 10 //配置路由策略用于精确引入路由使用 if-match ip address prefix-list SNAT # route-policy SNAT deny node 1000 # ip prefix-list SNAT index 10 permit 100.1.1.0 24 # security-zone name Trust import interface GigabitEthernet1/0/1.101 # security-zone name DMZ import interface GigabitEthernet1/0/23 # security-zone name Untrust import interface GigabitEthernet1/0/1.100 # ip route-static 100.1.1.0 24 NULL0 # acl basic 2000 rule 0 permit source 192.168.10.0 0.0.0.255 # security-policy ip rule 0 name Trust_Untrust_Permit action pass source-zone Trust destination-zone Untrust rule 1 name Local_Trust&Untrust_OSPF_Permit action pass source-zone Local source-zone Trust source-zone Untrust destination-zone Trust destination-zone Untrust destination-zone Local service ospf # remote-backup group backup-mode dual-active //双活场景下需要开启 data-channel interface GigabitEthernet1/0/23 adjust-cost ospf enable absolute track 1 local-ip 1.1.1.1 remote-ip 1.1.1.2 device-role primary # return

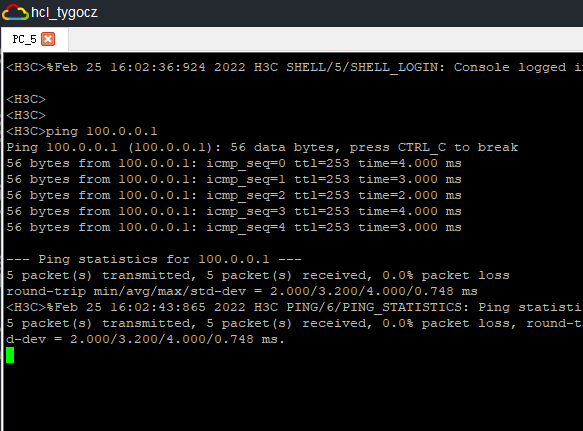

实验结果:

总结:本次配置要点有,防火墙是否需要两个OSPF进程来配置,这个是可选项,可以是一个也可以是两个,在一个OSPF进程的情况下需要做公网/私网路由过滤,毕竟私网路由,让北向的Internet平面学到后没有任何意义,同理公网明细路由让南向的业务侧学习也米有任何意义,另外就是默认路由是核心交换机通过OSPF下发的,如果在一个进程,那么核心交换机的业务侧OSPF则会因为VRF场景下的防环原则,导致不学习路由,需要配置vpn-instance-capability simple忽略防环。

大佬,您好,有个问题想请教您一下,有其它的联系方式吗。

我已邮件回复

您好,能和你邮件沟通点技术问题吗?