场景说明:当前防火墙通过静态路由方式串联部署,需要改为旁路模式。

整体思路:

1、增加核心交换机到出口交换机之间链路,新建一个VRF作为北向隔离平面

2、利旧原有防火墙与核心交换机之间南向链路,新起子接口方式联通核心交换机侧南北向VRF(这里防止防火墙接口不足,现网场景中考虑该链路是个聚合链路,如接口足够可以考虑新增链路)

3、调整静态回程路由优先级,防止建立OSPF邻居关系后路由被覆盖,流量被引致未完成的旁路接口上

4、配置OSPF邻居关系,在并在出口交换机下发默认路由引导流量

5、调整静态路由优先级,让流量切换至旁路运行(此步骤一定会丢包,根据操作速度和准确度保证最少丢包)

6、验证流量是否通过旁路转发,验证完毕后,关闭多余直路接口,删除多余直路配置。

采用以上思路的原因是为了保留回退的可能,尽量不在原有链路及路由上做过大的修改,防止变更过程中造成长时间中断,在原有配置上改造如果出现变更失败则可能导致回退不完整也会造成长时间中断。

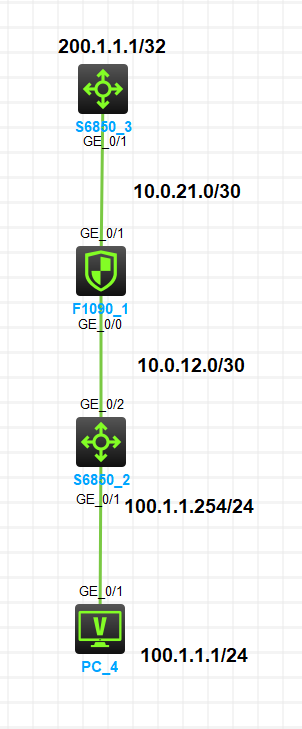

变更前现象:

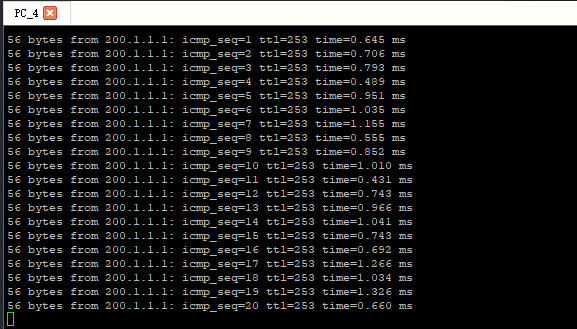

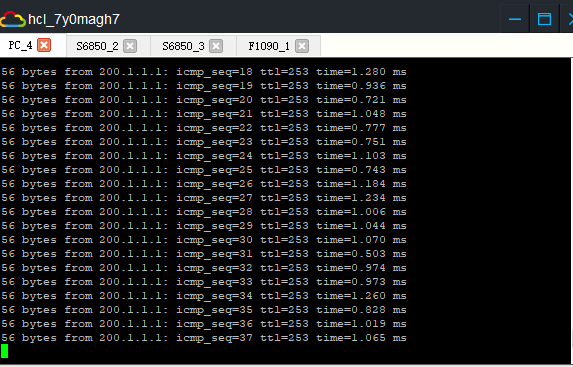

从PC4访问模拟公网的地址200.1.1.1

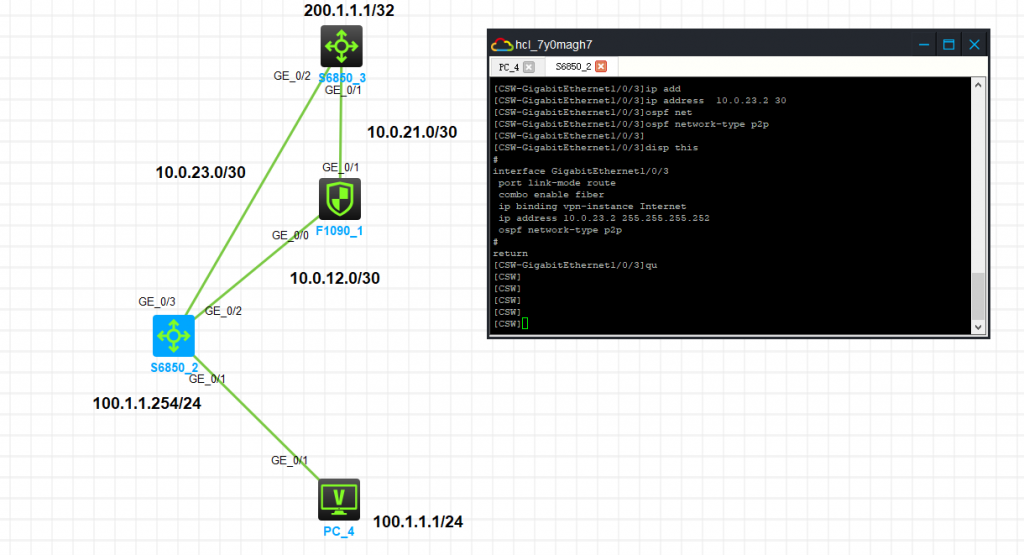

第一步:增加核心交换机到出口交换机之间链路,新建一个VRF作为北向隔离平面

CSW配置: ip vpn-instance Internet //创建一个北向连接平面的VRF # interface GigabitEthernet1/0/3 //绑定对应VRF配置互联地址及配置OSPF基础参数 port link-mode route combo enable fiber ip binding vpn-instance Internet ip address 10.0.23.2 255.255.255.252 ospf network-type p2p 出口交换机侧配置: interface GigabitEthernet1/0/2 port link-mode route combo enable fiber ip address 10.0.23.1 255.255.255.252 ospf network-type p2p

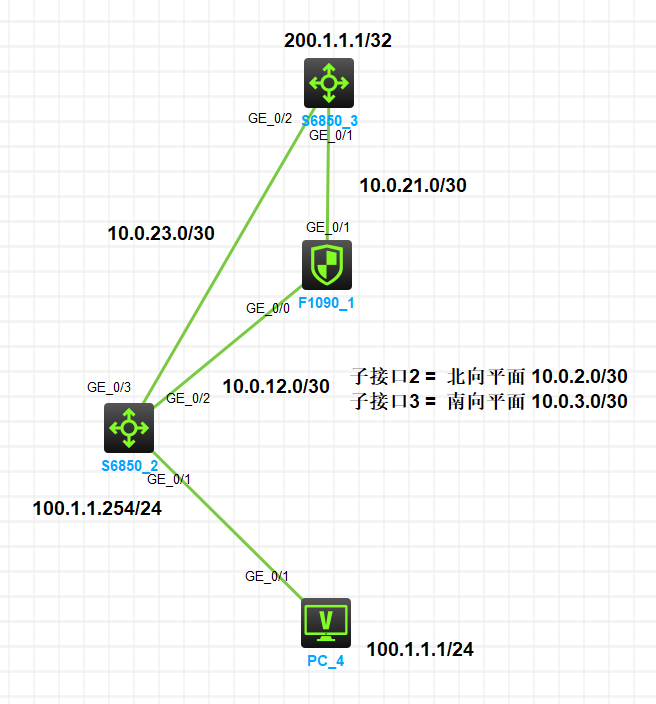

第二步:利旧原有防火墙与核心交换机之间南向链路,新起子接口方式联通核心交换机侧南北向VRF(这里防止防火墙接口不足,现网场景中考虑该链路是个聚合链路,如接口足够可以考虑新增链路)

CSW侧子接口配置: interface GigabitEthernet1/0/2.2 ip binding vpn-instance Internet ip address 10.0.2.2 255.255.255.252 ospf network-type p2p # interface GigabitEthernet1/0/2.3 ip address 10.0.3.2 255.255.255.252 ospf network-type p2p # 防火墙侧配置: # 放行基础OSPF策略,H3C需要放行要不然无法正常建立邻居关系 rule 1 name Local_To_Any_OSPF_Permit action pass source-zone Local service ospf rule 2 name Any_To_Local_OSPF_Permit action pass destination-zone Local service ospf # 配置子接口关联vlan并配置OSPF参数及互联地址 interface GigabitEthernet1/0/0.2 ip address 10.0.2.1 255.255.255.252 ospf network-type p2p vlan-type dot1q vid 2 # interface GigabitEthernet1/0/0.3 ip address 10.0.3.1 255.255.255.252 ospf network-type p2p vlan-type dot1q vid 3 # 将对应的子接口加入对应的ZONE security-zone name Trust import interface GigabitEthernet1/0/0.3 security-zone name Untrust import interface GigabitEthernet1/0/0.2 #

第三步:调整静态回程路由优先级,防止建立OSPF邻居关系后路由被覆盖,流量被引致未完成的旁路接口上,关于此步骤为什么不修改默认路由优先级的原因为,H3C静态路由默认优先级为60,OSPF发布的默认路由为外部路由,优先级为150,因此不会被覆盖,其他厂商需要考虑下优先级这块。

防火墙侧修改: ip route-static 100.1.1.0 24 10.0.12.2 preference 1 出口交换机侧修改: ip route-static 100.1.1.0 24 10.0.21.2 preference 1

第四步:配置OSPF邻居关系,在并在出口交换机下发默认路由引导流量,在该步骤的时候,一定要测试是否会导致流量中断,需要持续从外部ping或者内部ping。

CSW侧配置: ospf 1 router-id 1.1.1.1 vpn-instance Internet area 0.0.0.0 network 10.0.2.0 0.0.0.3 # ospf 2 router-id 1.1.1.2 area 0.0.0.0 network 10.0.3.0 0.0.0.3 network 100.1.1.0 0.0.0.255 # 防火墙侧配置: ospf 1 router-id 1.1.1.3 area 0.0.0.0 network 10.0.2.0 0.0.0.3 network 10.0.3.0 0.0.0.3 出口交换机侧配置: ospf 1 router-id 1.1.1.4 default-route-advertise always area 0.0.0.0 network 10.0.23.0 0.0.0.3

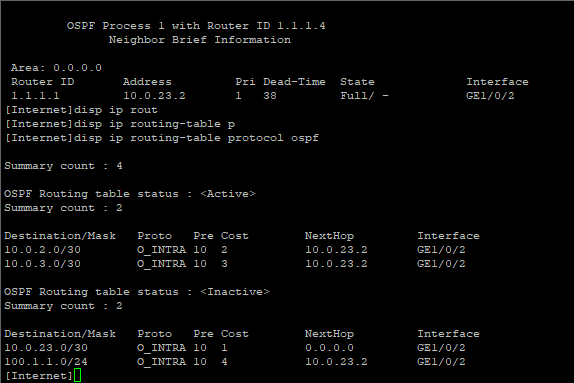

然后检查OSPF邻居关系及默认路由和回程路由的学习情况

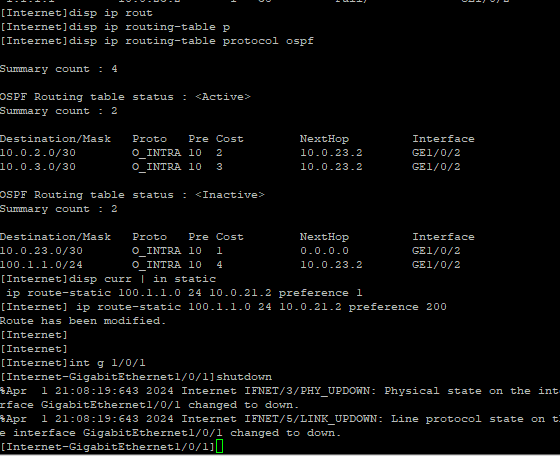

观察出口交换机,可以看到邻居关系正常建立,并且学习到了OSPF的回程路由,但是由于静态路由更优的情况,因此OSPF学习的路由并非最优路由。

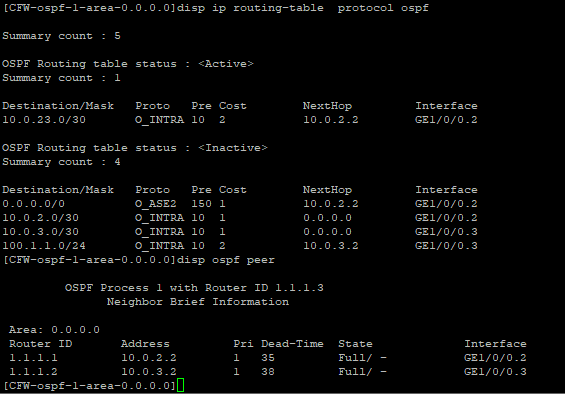

观察防火墙路由学习情况:默认路由和回程路由均学习到,由于静态路由更优,因此为非有效路由。

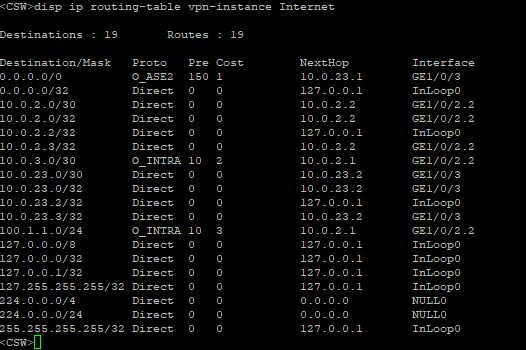

观察核心交换机配置,第一张图内邻居建立正常,并且在南向平面中学习到的默认路由为非最优的,在第二张图中可以看到在北向平面中学习到的默认路由下一跳为出口交换机。

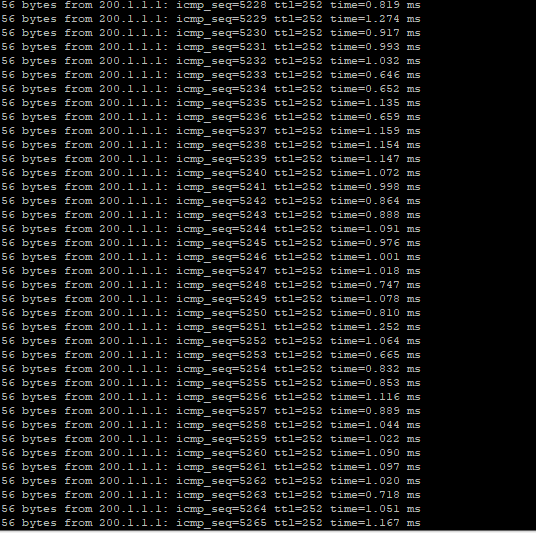

观察PING状态,此时没有中断。

第五步:调整静态路由优先级,让流量切换至旁路运行(此步骤一定会丢包,根据操作速度和准确度保证最少丢包)提前准备好配置脚本,然后刷入对应设备后观察连通性。

CSW侧配置脚本: ip route-static 0.0.0.0 0 10.0.12.1 preference 200 防火墙侧配置脚本: ip route-static 0.0.0.0 0 10.0.21.1 preference 200 ip route-static 100.1.1.0 24 10.0.12.2 preference 200 出口交换机侧配置脚本: ip route-static 100.1.1.0 24 10.0.21.2 preference 200

观察连通性,依旧通讯,但是在现网操作过程中一定会产生丢包,并非模拟器这样快速。

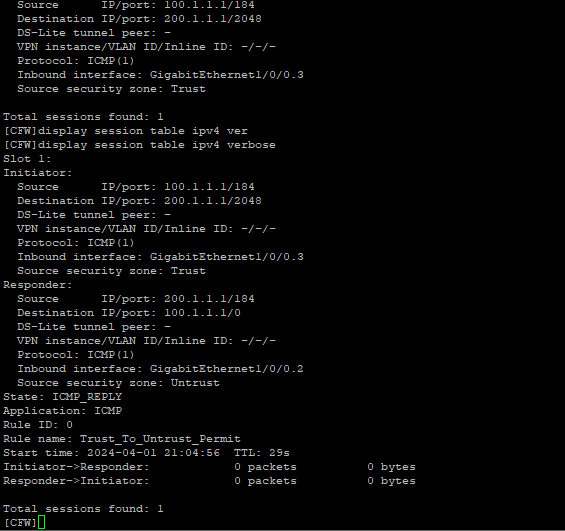

接下来观察防火墙会话情况,看下流量是否通过旁路接口进行转发

可以看到防火墙会话信息中对应的接口是正确的,并且命中了对应的安全策略

接下来关闭出口交换机与防火墙之间南向链路,清理配置这块就不在模拟器上做了,现网环境中如果时间允许的话,可以考虑等待一定时间稳定后再关闭原有链路清除串联部署配置。

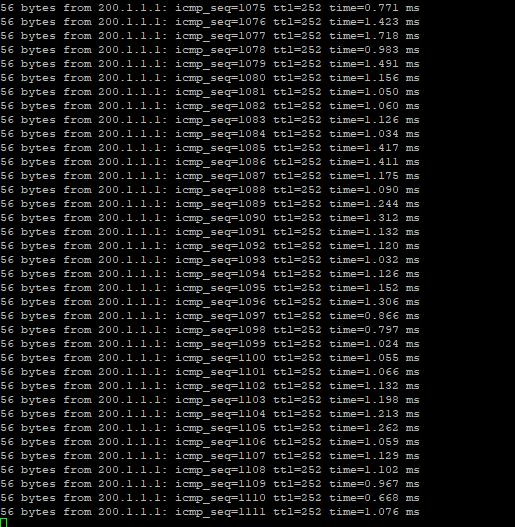

根据以上观察,断开原串联链路中,出口交换机与防火墙北向接口,可以看到没有影响流量转发。