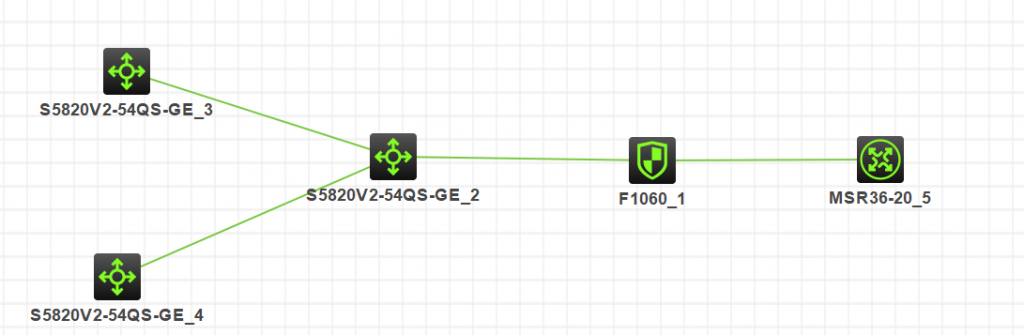

场景说明:SW3地址192.168.10.1/24 映射后的地址为100.0.1.1,路由器5模拟外网设备,要求可以从公网通过100.0.1.1地址SSH该设备,并且内网SW4也可以通过100.0.1.1来访问SW3,对于内网要求需要做双向NAT

FW配置如下:

# interface GigabitEthernet1/0/1 port link-mode route combo enable copper ip address 192.168.10.254 255.255.255.0 nat outbound 2000 nat server protocol tcp global 100.0.1.1 22 inside 192.168.10.1 22 # acl basic 2000 rule 0 permit source 192.168.10.0 0.0.0.255 # security-policy ip rule 0 name Trust_Untrust_Permit action pass source-zone Trust destination-zone Untrust rule 1 name Untrust_Trust_192.168.10.1_Permit action pass source-zone Untrust destination-zone Trust destination-ip 192.168.10.1/32 service ICMP rule 2 name Trust_Trust_Permit action pass source-zone Trust destination-zone Trust destination-ip 192.168.10.1/32 #

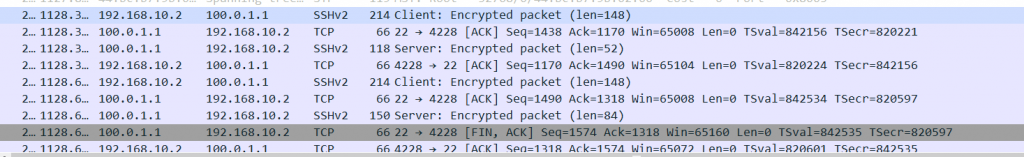

从SW4上抓包来看,始终是和100.0.1.1做通信的,具体转发过程如下,当SW4访问100.0.1.1流量到达防火墙后,同时进行源目双向转换,将源地址192.168.10.2转换为192.168.10.254(防火墙接口地址),然后同时将目的地址从100.0.1.1转换为192.168.10.1将流量转发给SW3,SW3收到后回包,源地址为192.168.10.1,目的地址为192.168.10.254,然后防火墙也会进行双向NAT转换,将源地址转换为100.0.1.1,目的地址转换为192.168.10.2转发给SW4。与华为的防火墙工作原理类似,但是配置较为简单。其他厂商的防火墙配置类似。